KCon West西部黑客大会

2016-06-16

KCon West西部黑客大会,于2016年06月04日在陕西西安成功举行。据统计,参会人(HEI)员(KE)达到500余人,其中不乏一些政府相关工作人员。本次大会以“唤醒西部的力量”作为主题进行展开,虽然会议日程时间很短,只有一天的时间,但是会议内容很充实,传说中的大牛们也毫不吝啬地分享了自己的干货。

VxWorks Fuzzing 之道:VxWorks 工控实时操作系统漏洞挖掘揭秘

这是知道创宇404团队的安全研究员,吴少荣分享的议题。这个项目是404团队研究很早,也有很多成果的一个。

VxWorks操作系统是美国WindRiver公司于1983年设计开发的一种嵌入式实时操作系统(RTOS),是嵌入式开发环境的关键组成部分,VxWorks支持几乎所有现代市场上的嵌入式CPU,目前全球保守估计有10亿个电子设备在VxWorks支持下工作,甚至这一数量可达20亿或更多。VxWorks系统应用极为广泛,横跨数个领域,涉及信息交换之处几乎就有它的身影,上到航空、航天、国防军事、工业控制、网络、通讯,下到交通、医疗、汽车、消费电子,可以说,VxWorks作为占有率最高的嵌入式实时操作系统甚至已经成为了这个世界支柱式存在。

在演讲中,吴介绍了404团队搭建开发的Fuzzing平台,能够自动化地对VxWorks系统进行测试,以发现系统漏洞。在实现Fuzzing平台的过程中,测试信息获取的问题是最难解决的。吴一开始尝试使用ping来获取系统组件的信息,之后又尝试使用VX探针来获取测试信息,但是结果都不理想。后来,在2015年04月在英国伦敦举办的44Con黑客大会上,一位来自加拿大的安全研究员分享了他们团队使用wdb rpc协议对VxWorks进行调试的议题,但他们并没有给出具体细节。在这一思路启发下,吴带领404团队钻研wdb rpc协议,并使用Fuzzing框架Sulley实现了基于对VxWorks 5.5和6.6系统的FTP服务和Sun-RPC rpcbind服务的自动化Fuzzing,披露了测试的崩溃点,并介绍了在实现VxWorks 6.6自动化Fuzzing过程中必不可少的WDB RPC V2协议,最后利用ZoomEye对暴露在互联网中的WDB RPC V2协议进行了探测,并给出了相关统计。

网络空间对抗——基础决定成败

这是由现在通付盾担任首席安全官及攻防实验室主任的风宁带来的议题。在演讲中,他提出网络空间的APT对抗,好比现实中诸国的国防军事对抗,做不到自主可控,就无法做到真正意义上的安全。

风宁从海湾战争讲起,美国间谍利用打印机芯片,成功将伊拉克整个防空系统陷入瘫痪。又引用了马航MH370事件,在飞机失联后,仍然可以通过GPS,无线通讯来推测飞机最后的飞行轨迹,以及各种硬件后门等情况来向大家阐述网络空间安全的APT对抗。

之后,风宁介绍了多款存在安全问题又被大家广泛使用的安全工具,并首次在公开场合爆出多款由他改造

- PUTTY汉化版后门事件

- ghost软件存在远程堆溢出漏洞

- WireShark存在堆溢出漏洞

- posin lvy做为apt攻击的利器,也存在远程溢出的问题

- 中国菜刀,由风宁修改,存在后门,能够远程获取使用者的信息

- NC-windows版,由风宁修改,存在远程获取使用者信息的后门,其他版本不存在问题

- acunetix wcs存在远程执行的漏洞

- nmap-windows版,由风宁修改,能够远程获取使用者信息

- mirc存在远程溢出漏洞

- hfs存在远程溢出漏洞

- bt5-中文版,由风宁修改,存在利用后门

不仅安全工具存在诸多安全问题,安全防护软件也存在安全威胁

- openssl早期爆出heart bleed漏洞,能够远程获取内存信息

- fortigate os飞塔系统,存在ssh后门

- 多款杀毒软件也存在安全问题

此外,除了安全工具和安全软件,通讯协议也存在安全问题,比如有着网络空间核武攻击之称的BGP攻击。

最后,风宁现场展示了使用3389远程溢出漏洞利用的工具,能够直接绕过锁屏直接夹在,让传说中的3389漏洞再次重现江湖。

一起跨国网络诈骗案件的始末

该议题由ZerOne Leader杨哲分享给大家,以一个发生在西部的真实案例,向在场个各位详细介绍了整个案例中的每个细节,同时通过该案件也深刻揭露了中美法各国政府人员办案的差距。

故事发生在2011年4月8日,杨哲收到了一名中方公司职员的求助电话,该职员明明通过邮件沟通完成了货款交讨,打到了对方指定的银行账户当中,可美国客户再三确认没有收到货款。经过杨哲及其团队的分析,事件主角正是经历了一次邮件劫持攻击,攻击者精心伪造了邮箱插入正常交互邮件,攻击者使用的邮箱地址与正常美国客户邮箱地址仅仅相差一个字母,并且全程使用外贸术语,在交货前修改了银行账户,盗取了45GG万人民币的货款。接着杨哲仔细的分享了在这一案例当中,受害人所陷入的种种困境

- 中方警方缺乏相关办案经验,不予立案,后在相关领导指示下,才进行立案追查

- 美方法方需要中方警方开具证明,中方警方需要法方开具证明,形成死锁

- 由于中方警方相关人员办案效率低,不能及时提供证明信函,法方银行没有办法冻结对方账户,导致账户金额转移,无法继续追查

- 美方FBI办案回复仅使用0.5天时间,中方耗费半个月时间回复

不是所有故事都有美好的结局,由于种种原因,案例中的受害人至今也没有追回被盗款项……

多活的5年

该议题由无声信息PKAV实验室负责人Only_guest(只有干死他)进行分享,主要讲述了个人的成长经历,以及团队文化建设。他分享了一个团队理念,就是让大家快乐地工作,让大家工作感觉像打游戏一样,并且让团队的任务向着有趣的方向发展,只做有趣的事情。

在议题的最后,Only_Guest分享了他们软对对一起诈骗短信的追踪,他们通过这条诈骗短信深度追踪到了诈骗体系后台的所有人信息,以及诈骗链条上下游的信息,以及洗钱方式、资金流向。

基于大数据的僵尸网络监控

该议题由江南天安技术总监俞华辰进行分享。该议题主要介绍了基于大数据关联分析,对僵尸网络进行监控,通过威胁情报注入来对网络进行溯源、跟踪、分析。

在议题中,他指出对僵尸网络的全面掌握,也就是溯源的问题,包括三个方面

- 解决僵尸网络是从哪下载的(恶意下载源)

- 解决僵尸网络是由哪个恶意程序造成的(样本文件)

- 解决僵尸网络在肉鸡上干了什么(NC、指令监控)

对于僵尸网络监控的研究,主要分成四个阶段进行

op1=>operation: 手动导入导出

op2=>operation: 自动导入导出

op3=>operation: 自动分析

op4=>operation: 产出识别的僵尸网络的数据

op1(right)->op2

op2(right)->op3

op3(right)->op4

然后通过一个真是商家的POS机感染僵尸网络程序的案例,来进一步介绍。他们团队利用态势感知、威胁监控、威胁评估、僵尸网络反制等方法,与DNS数据库、IP基础数据库、控制指令数据库、企业资产数据库进行关联规则分析,对僵尸网络来源进行分析。

最后,他介绍了他们基础数据的来源

- 蜜罐

- 情报订阅

- 微步

- zoomeye

- 卡巴斯基

综合多种情报数据来源,对威胁情报进行梳理

- C&C库:VT爬虫获取恶意软件样本具体特征用于恶意软件分类,蜜罐获取恶意样本的下载地址,通过两者的结合对样本进行分析以及确定威胁名

- 大数据分析平台: 使用IP地址+端口+通信协议等信息,对情报数据进行分类处理

威胁情报分析实战

该议题由微步在线的合伙人赵林林进行分享。在议题中,最主要的一点就是“当你把时间轴拉长,黑客很难保证每一个细节都没有纰漏”,正是基于这一点,他们开发了他们的产品,也正是基于这一点,足以掌控几乎所有的威胁情报来源。

他们通过与运营商合作,可以拿到全部的域名,包括很多已经废弃或者很少、几乎不使用的公司子域名,而这些域名信息是通过一般的Whois查询、DNS解析得不到的。在演讲中,以Xcodeghost作为案例,将IP时间轴拉长,通过域名查询、域名反查、历史IP映射、历史Whois信息、Whois反查等相关产品,对相关文件、邮件、IP地址、Whois信息等进行分析,精确溯源定位到个人。

黑客无法保证每一个细节都没有纰漏,这是最大的通点。

浅谈安全主战场的转移

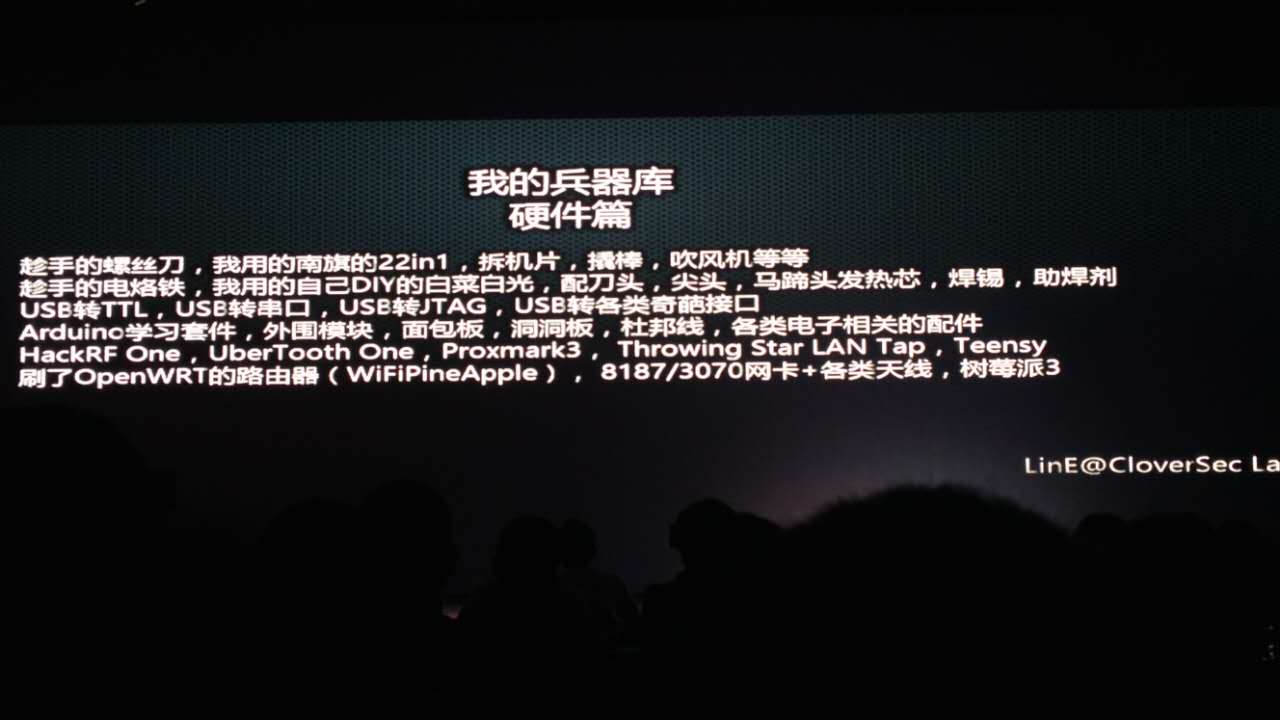

该议题由CloverSec(四叶草)实验室IoT安全研究负责人LinE进行分享。LinE先就议题名字给出了解读,我们所说的网络安全,现在主要的方向是面对三个方面,分别是传统互联网,移动互联网,以及物联网,而未来的安全主战场,在LinE的眼里,定将是顶层物联网的安全。而这一议题分享则从一些例子来分享智能设备的漏洞挖掘的方法,漏洞挖掘过程中的小技巧,同时给出存在安全问题的应对策略。 LinE表示,实际上做智能硬件的研究,就是“黑盒”到“白盒”的过程,这一过程可以让你从一无所知到开启上帝模式。接着他也分享了在这二步中自己都做了什么……“搞硬件,不仅要能硬起来,也要能软下去”,要硬件、软件层面结合才能获得你想要的安全之道。

通过三个简单的栗子介绍了智能硬件漏洞挖掘的三个方面:强取固件、通信劫持、信号劫持。最后向大家分享自己的兵器库

软件篇

- 虚拟机: VMware Workstation, Virtual Box, Parallels Desktop

- 终端软件: SecureCRT, SecureFX

- 逆向软件: OlleyDbg, IDA Pro

- 动态调试: Qemu虚拟机+逆向软件

- 固件分析: Binwalk, squashfs-tools, 7zip, 010editor, C32ASM

- 代码编辑: Sublime Text, Notepad++, Visual Studio Code

- 编程语言: Python, C, Java

- 流量分析: tcpdump, wireshark

- 无线射频: GNURadio, aircrack-ng

硬件篇

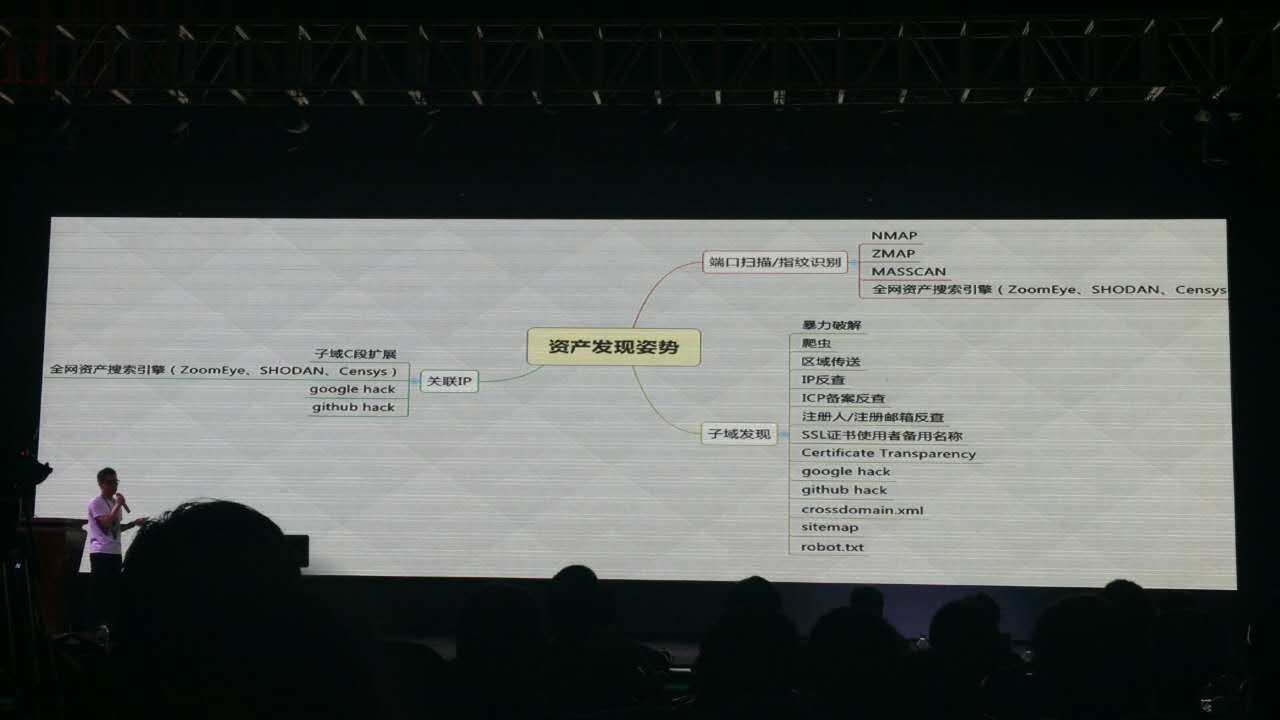

从战术到战略:企业资产发现与威胁感知

该议题由斗象科技联合创始人兼CTO pnig0s(张天琪)进行分享,Freebuf、漏洞盒子便是旗下的两款产品。

张天琪首先指出,传统漏洞扫描或安全检测产品大多是以合规为导向,这仅仅从战术上解决了企业的安全需求,但从频繁的信息泄露事件来看,做了这么多合规、基线、补丁稽查,却依然做不好安全。安全不等同于漏洞,而是要转向战略方面布局企业资产安全,要对企业资产做出全面评估,才能实现接近安全。

在演讲中,他向大家分享了资产发现姿势和方法

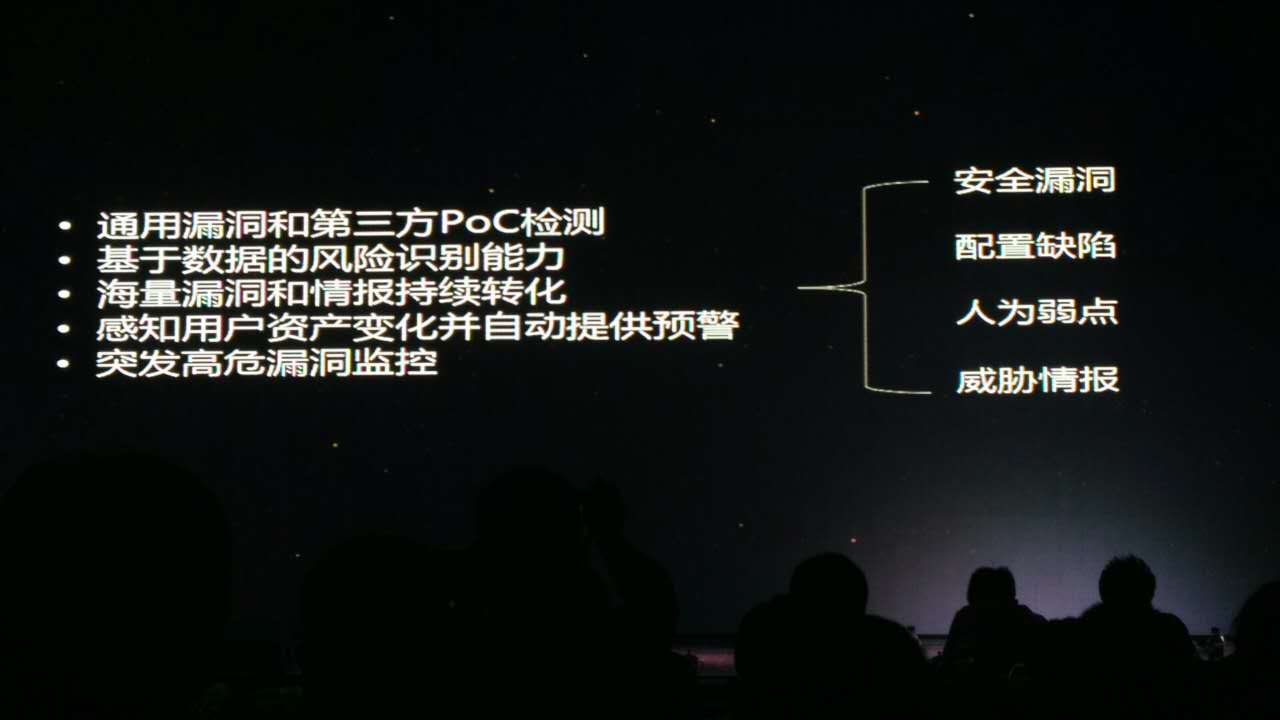

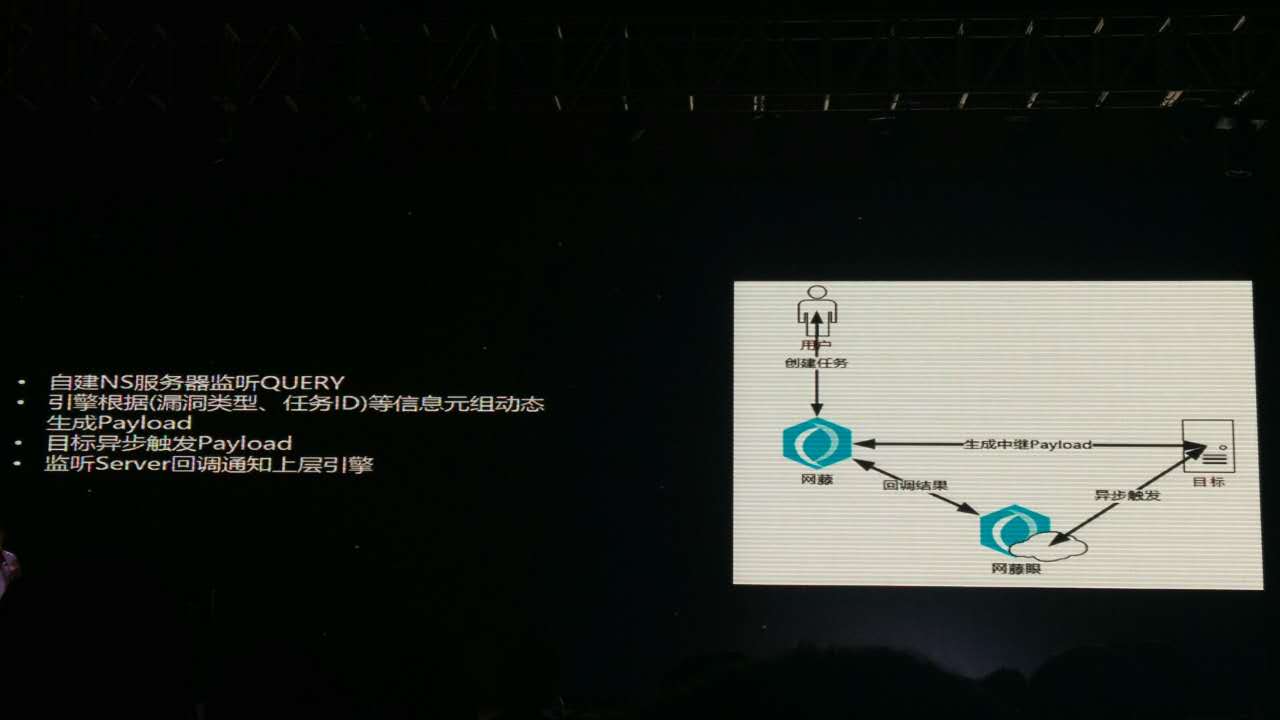

之后,介绍了王藤漏洞感知系统的特点

并列举了一些常见漏洞的发现方法

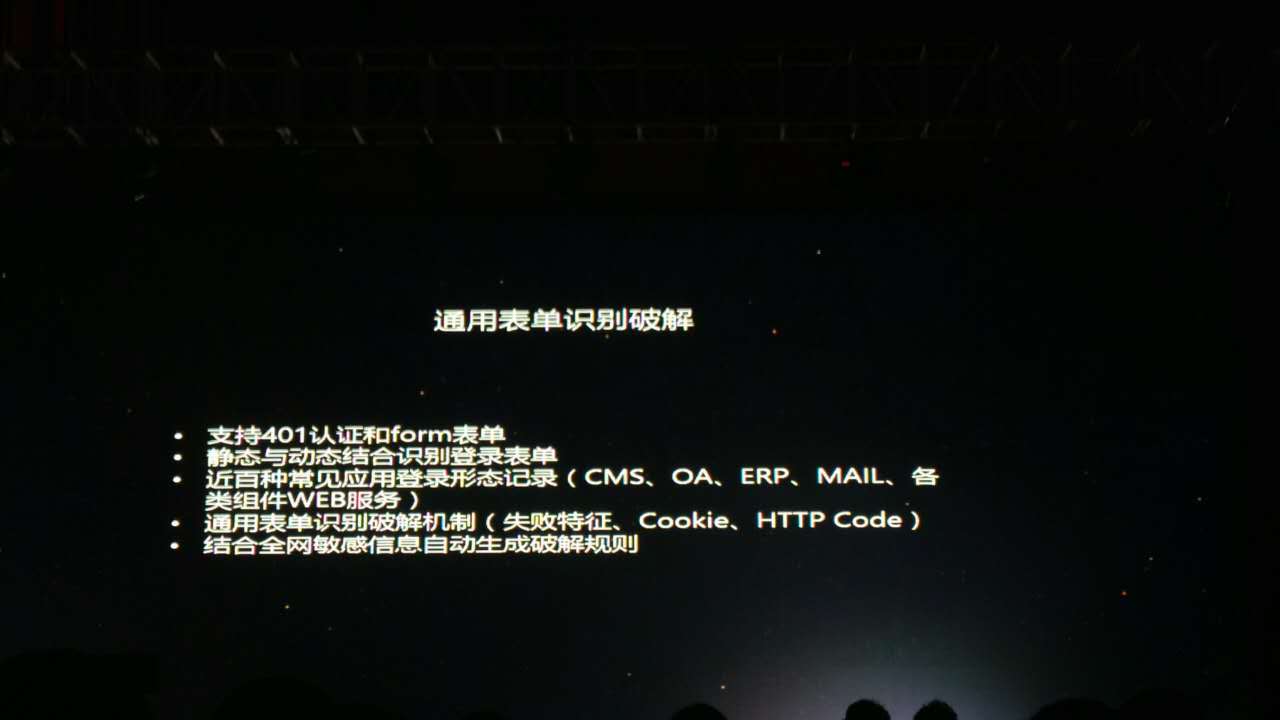

如通用表单识别破解

如旁路攻击

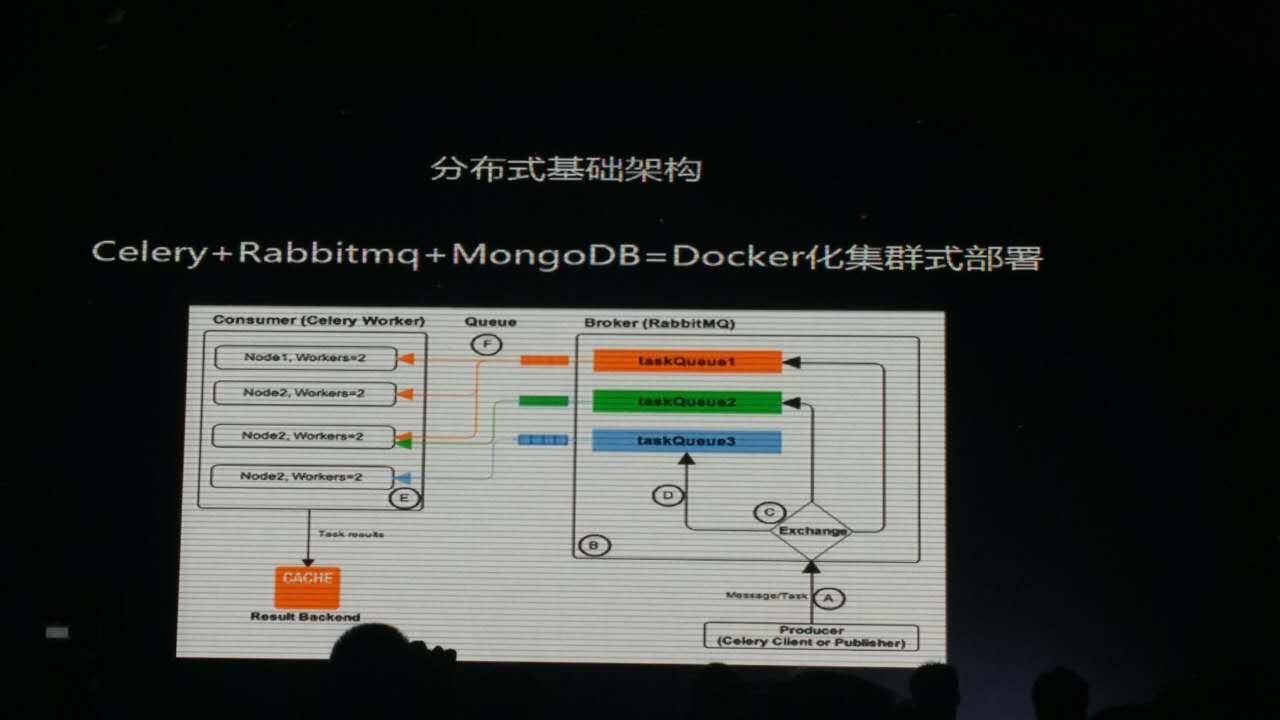

最后向大家展示了系统的架构

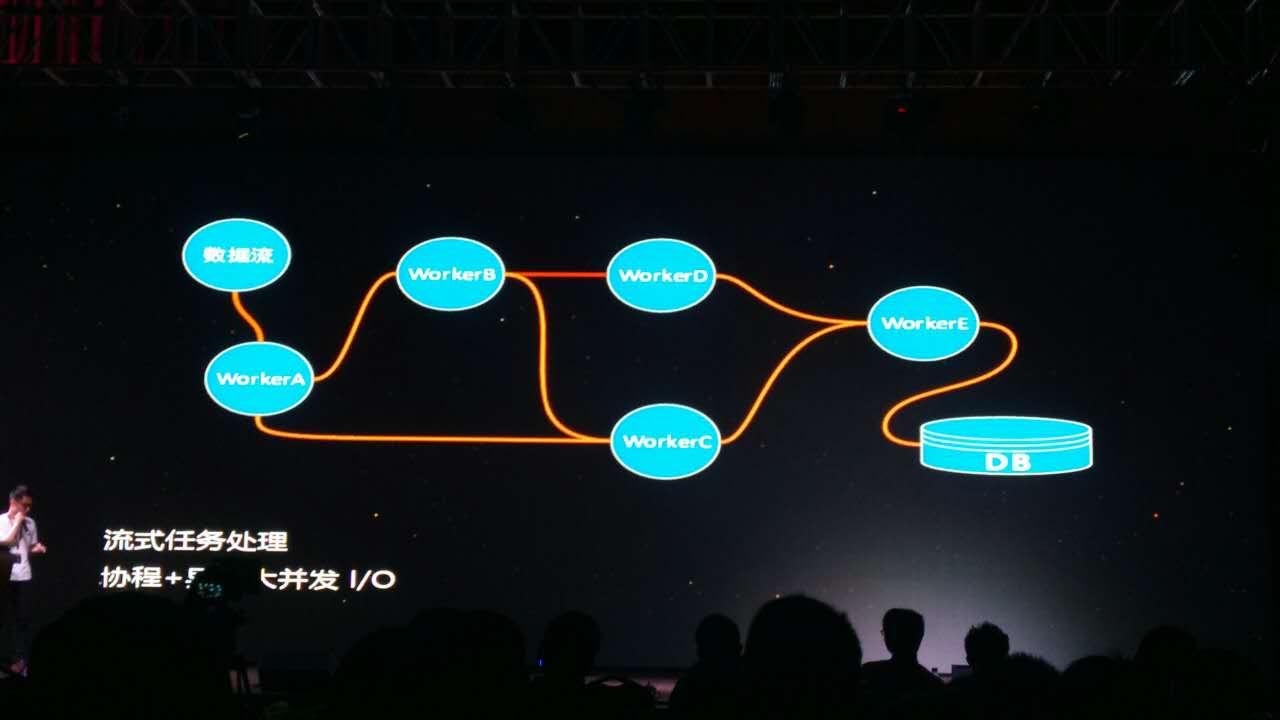

以及任务流的处理方法

200个“情趣”实验室下的黑客乐场

最后一个分享的议题由i春秋研发负责人,永信至诚CTO 张凯为大家分享。议题中主要介绍了i春秋在线教育平台,以及相关的教育培养理念。

致谢

感谢老板,因为有了老板的支持才能够参加这次会议