基于CDN平台的DDoS攻击防护

2016-05-12

DDoS

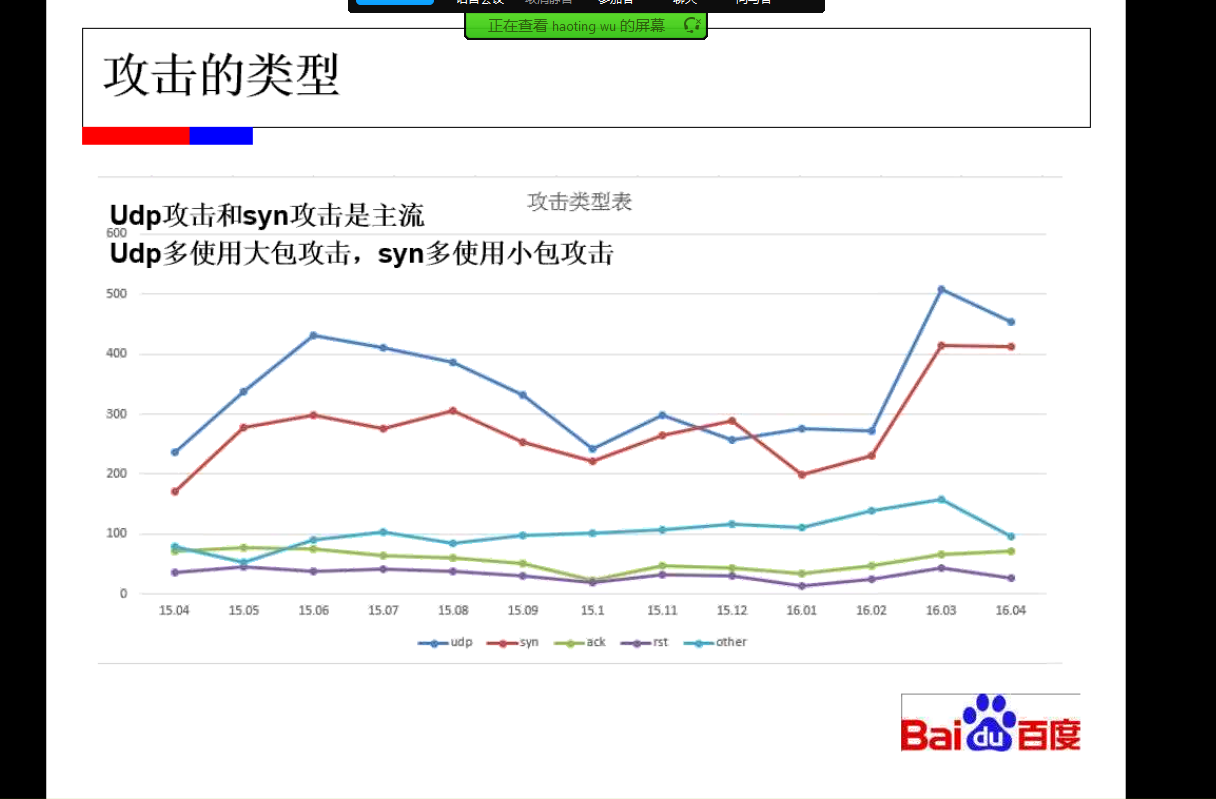

DDoS攻击趋势

- 每月几百次

- 多起攻击超过1T

- 全年瞬时流量超过97T

- UDP攻击和SYN攻击是主流

UDP多使用大包攻击

syn多使用小包:三次握手,包小量大

如何防御

针对DDoS攻击,目前采用的传统防御措施有以下几种

防火墙

- 功能太强,性能不够好,无法应对大流量攻击

ADS(Anti-DDoS System)

目前各公司的ADS产品防御能力不同,绿盟的ADS目前达到了40G,有些公司比如山石的产品小型机器最高达到了160G,但是一般单台机器很难起到抗DDoS攻击的效果,需要ADS集群才能够真正发挥效用。尽管如此,还存在一些问题

- 带宽问题. DDoS攻击的目的就是消耗带宽,如果一个攻击30G,而公司的带宽只有20G,那么攻击一般做法就是增加带宽,这就需要带宽成本。当下一轮攻击达到公司带宽上限,公司又增加带宽,这样一来就形成一个循环,无法有效防御

采取的措施

- 程序设计

页面静态化

加入刷新频率限制,减少页面刷新

- 主机和系统

开启服务器syn cookie 防护小流量syn flood

firewall 丢弃恶意IP

- 网络设备

交换机/路由器,过滤不需要流量:WEB: UDP/ICMP 防DDoS的ADS

- 网络环境

网络出口

网络带宽

WHY

尽管采取了上述种种措施,可是依然无法防御DDoS,这是因为DDoS攻击具有多样性,是一种游击攻击

- 攻击游击

CDN

内容分发网络

- 隐藏source地址,外围简历保护墙

- 监控结点可用性,提高稳定性,风险从本地->云端

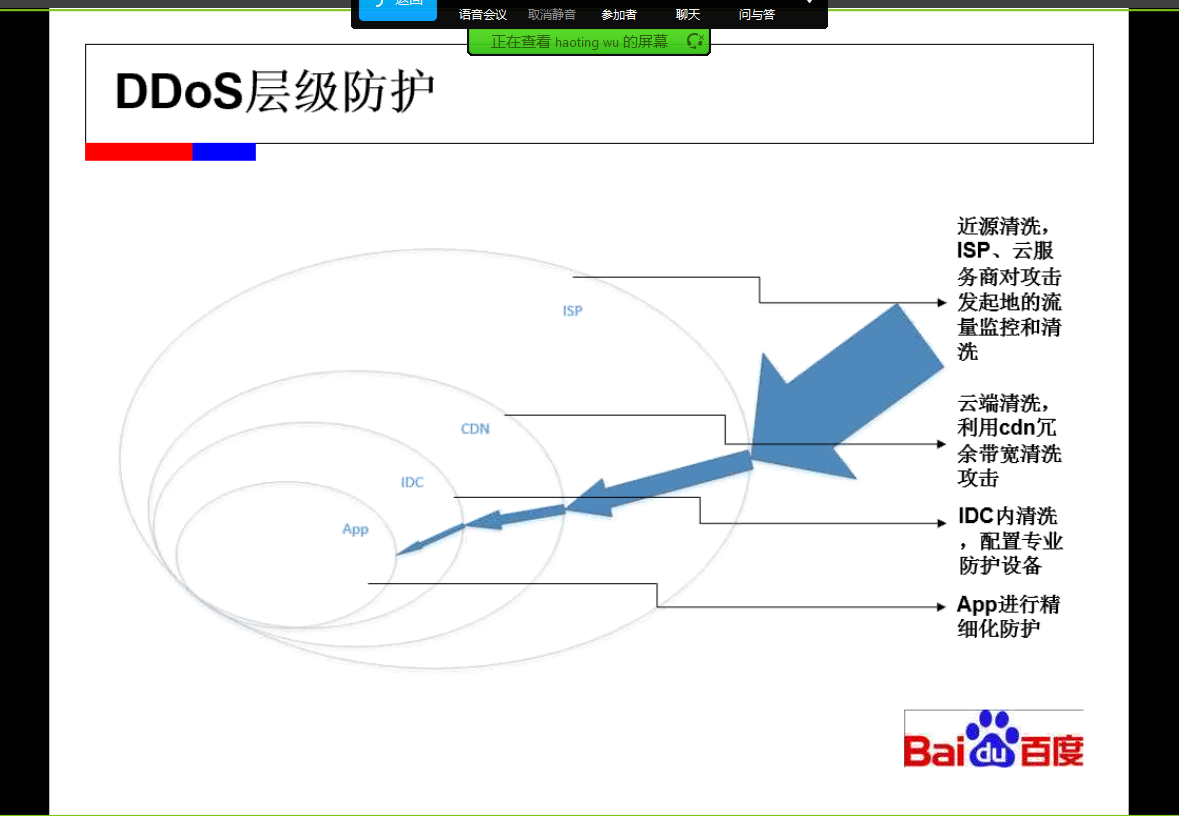

防护

- ISP,近源清洗

- CDN冗余带宽清洗攻击

- IDC 清洗,专业防护

- APP细化防护

优点

- 平时加速,战时防御

- 冗余带宽和资源进行防御

- 专业运维

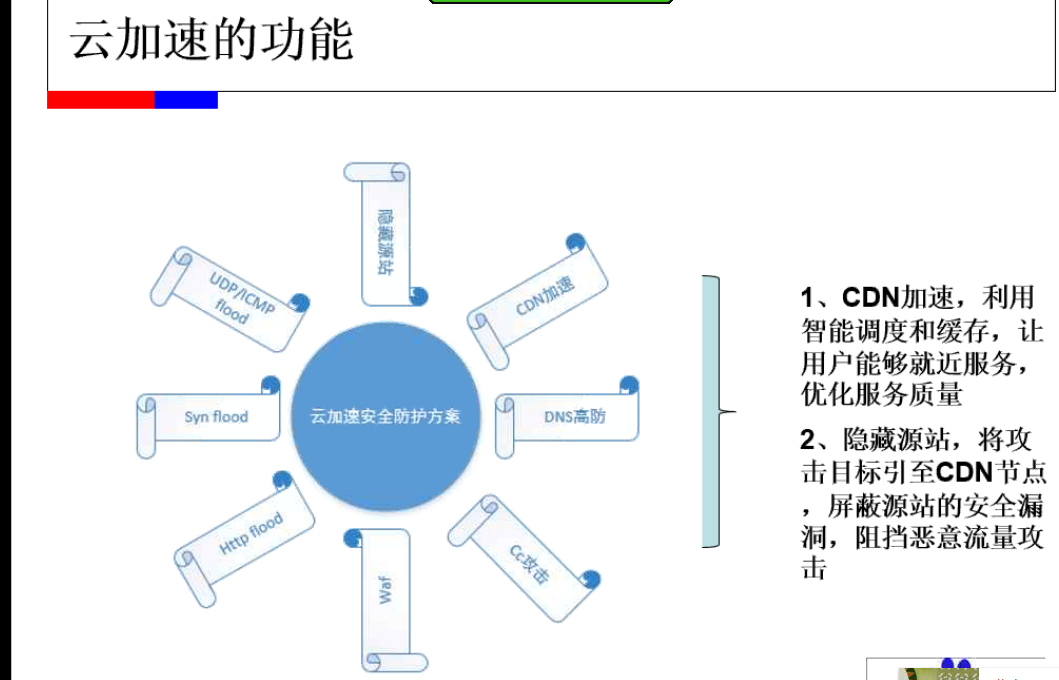

云加速DDoS防护方案

Problem

-

多点防御统筹

-

混合型攻击

-

攻击点分散

-

被攻击服务站点多

Solution

一个完整的防御体系,而不是一个简单的防御产品

分散的网络环境

具有国内、国外两个网络环境的云。国内的网络又分为多个小结点和一个大的清洗网络

- 国内

小站点平时加速 大站点战时防御,T级 防不住扔到国外Global结点

- 国外

公司合作 成本低

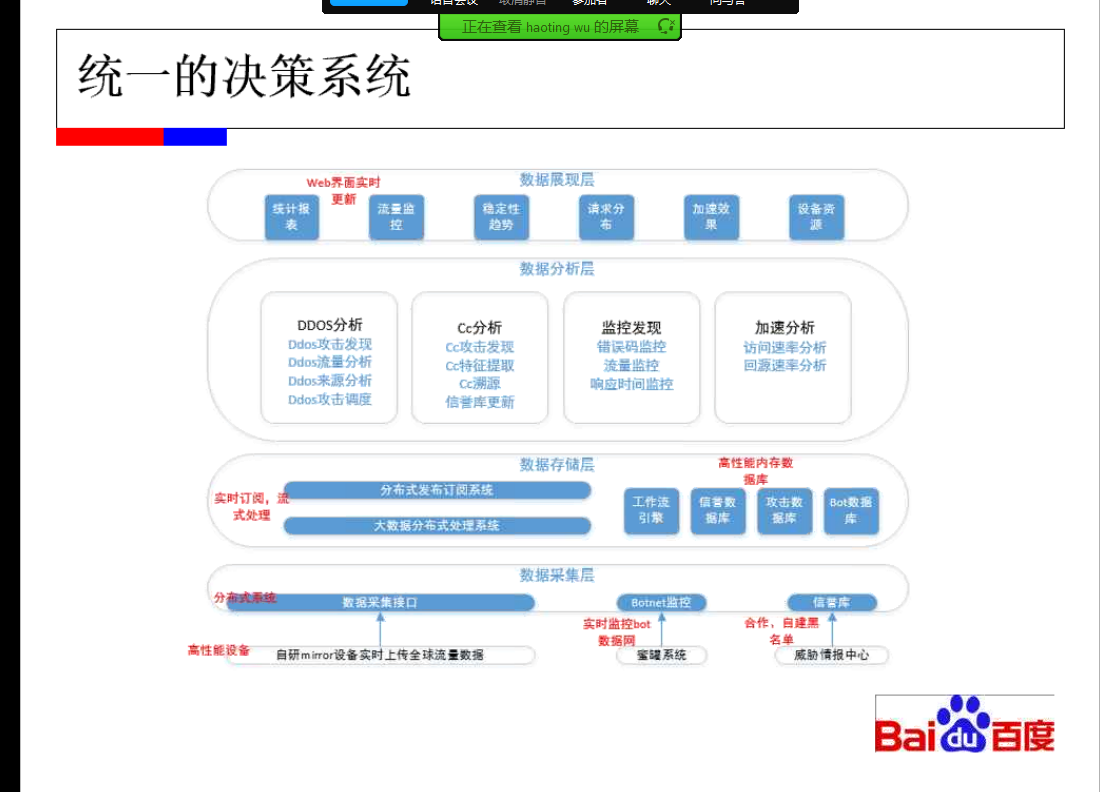

统一决策系统

- 实时统计全球结点

- 蜜罐

- 威胁情报中心

合作共享 黑名单

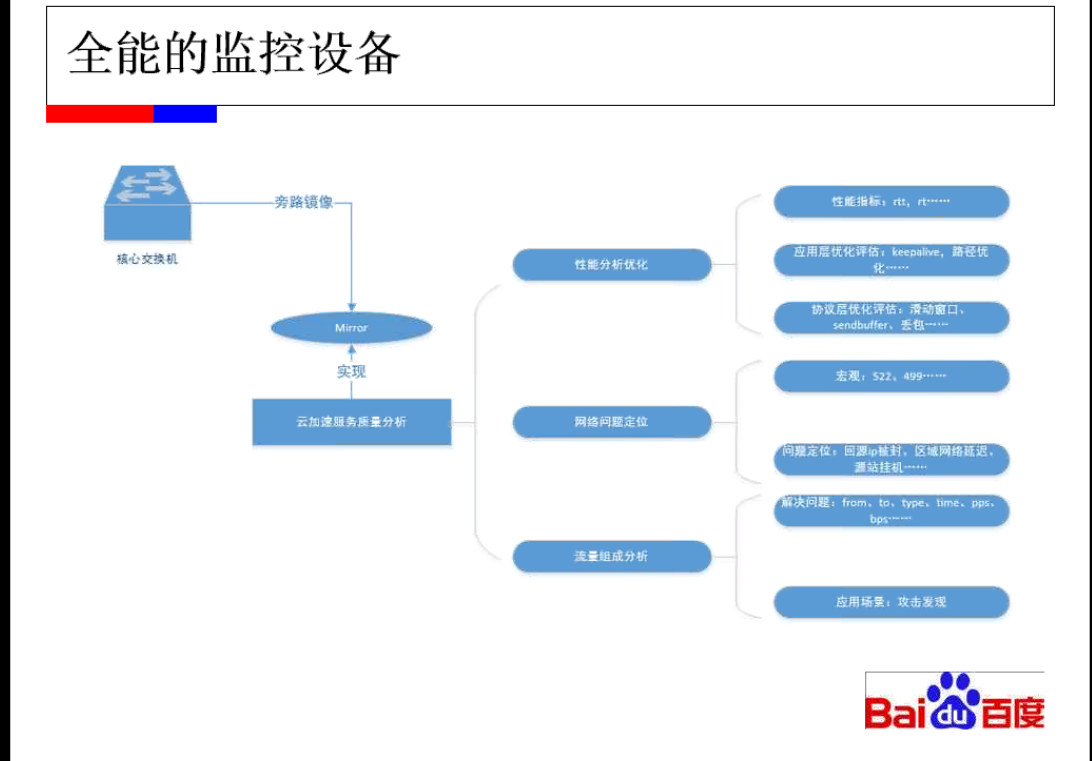

全能监控设备

核心交换机进行镜像

- 性能分析

- 网络问题定位

- 流量组成分析

TCPFLOW+

攻击发现策略

- 四层

- 分析线上流量比例

syn > 10:syn flood,noaml:3:正常访问syn比例占到访问流量的3%,如果比例超过了10%,说明很可能发生了syn flood udp,icmp > 5:访问流量udp,icmp比例超过了5%,说明很可能发生攻击 rst > 10 : ack flood:rst比例超过了10%,很可能发生了ack flood攻击

通过对线上流量比例的分析,能够及早发现攻击

传统DNS调度

一般CDN网络,客户端进行网络服务访问,需要先访问DNS缓存,然后没有命中,再去访问本地的DNS缓存,没有命中的话,继续访问服务器的DNS。

- noaml cdn : 50g,正常情况下CDN网络能够抵抗50g流量的DDoS攻击

- 调度: ttl : time to live

传统CDN网络采用TTL的方法来更新DNS缓存,这样需要修改权威DNS,需要等待本地缓存失败,等待本地缓存失效才能够进行更新,这样周期比较长,可能在源站已经被攻击DOWN掉,DNS还没有更新

DNS缓存 -> 本地DNS -> server DNS 修改权威dns 等待本地缓存失效 等待local dns 缓存失效

无损调度

- 电信网络合作

- 攻击ip在高防结点,改变路由结构,直接牵引流量

多样防护策略

- syn cookie/syn proxy

- safe reset

- syn 重传

- 智能分析

CC防御

应用层攻击,不在tcp,ip,udp层进行攻击,直接攻击应用层

开始阶段

- web服务瞬时链接数量急剧增多

- ip数量增多

定位阶段

- 部分IP,UA,REFER访问频率非常快

- 请求url单一或规律性明显

触发阶段

- 服务器和客户端相应请求降低

- 服务器性能下降,相应变慢甚至停止

回顾

- IP信誉积累,为下一次防御收集信息

手段和难点

- 特征多

- 绕过技术高

- 网络木马攻击

- 突发攻击导致源站直接down

创新防御

- 源站保护

不同优先级队列请求源站 感知源站响应能力,适当放行

- 结点分析

可疑ip 被攻击url 筛选IP,优先拦截 辅助COOKIE

致谢

谢谢吴昊挺

References

[1]基于CDN平台的DDOS安全防护

[2]DDoS攻击防护